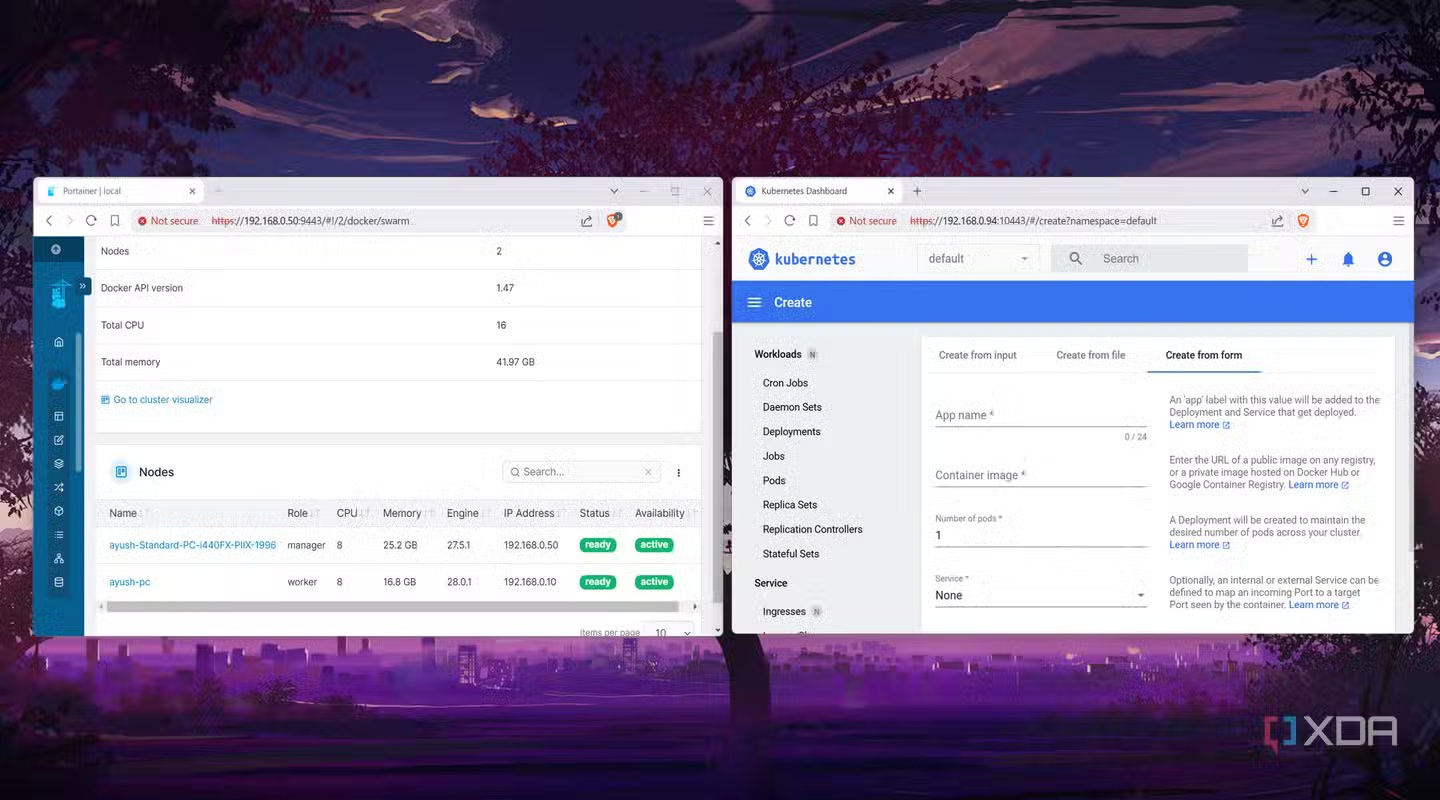

من حاويات ويندوز إلى منصات LXC، تشمل بيئة المختبرات المنزلية عددًا قليلًا من منصات الحاويات. ومع ذلك، لا تزال Docker الأداة الأكثر شيوعًا لنشر التطبيقات والخدمات ذاتية الاستضافة داخل بيئات معزولة – ولسبب وجيه. فهي سهلة الاستخدام حتى للمبتدئين، وتحتوي على وثائق متينة، ومتوافقة مع مجموعة كبيرة من الأدوات. ولكن بمجرد الانتقال إلى أحمال العمل المتقدمة، قد تجد حاويات Docker ناقصة بعض الشيء. بعد تجربة Podman لفترة، وجدتُ أن الأداة تفوقت بسرعة على Docker في مهام الاستضافة الذاتية. واجهات مستخدم Docker Swarm وKubernetes ذات صلة Docker Swarm مقابل Kubernetes: صراع منصات تنسيق الحاويات إحداهما أداة سهلة الاستخدام للمبتدئين مصممة للإعدادات الصغيرة، والأخرى أداة إنتاج قوية ومفيدة بنفس القدر للمختبرات المنزلية إنها أكثر أمانًا من Docker بدون جذر وبدون خادم؟ اشترك الآن! يعتمد Docker، بحكم تصميمه، على عملية خلفية (أو شيطان) تُسمى dockerd لجميع عملياته. سواءً كان الأمر يتعلق بتشغيل حاوية جديدة أو إدارة المنافذ على خدماتك المستضافة ذاتيًا، يجمع dockerd طلبات واجهة برمجة التطبيقات REST من عميل Docker (سطح مكتب Docker، أو واجهة سطر الأوامر، أو واجهات أخرى) ويضمن تنفيذها بنجاح. للأسف، يزيد اعتماد Docker على عملية شيطان من مساحة الهجوم على خادمك، حيث توجد ثغرة أخرى يمكن للمخترقين استغلالها. ما لم تُفعّل وضع “بدون جذر” في Docker، فسيتعين عليك تشغيل أوامر الحاوية بصلاحيات الجذر، مما قد يؤدي إلى تصعيد الصلاحيات في حال سيطرة أي مهاجم على جهاز Docker الخاص بك. في المقابل، يتميز Podman ببنية “بدون شيطان”، ويعتمد على عملية مساحة مستخدم systemd المدمجة في معظم توزيعات Linux. على عكس Docker، يعمل Podman بصلاحيات “بدون جذر” افتراضيًا. على الرغم من أن هذه التهديدات الأمنية ليست مشكلة كبيرة بالنسبة لمختبري العمل المنزلي العاديين، إلا أنك ستحتاج إلى استخدام كل طريقة ممكنة لتخفيف نواقل الهجوم بمجرد دخولك إلى الخدمات الأساسية التي تتطلب تعريض شبكتك المنزلية للإنترنت. تُبسّط وحدات التخزين إدارة الحاويات عزل أفضل لخدماتك المُدارة في حاويات إنشاء وحدة تخزين باستخدام Podman صادفتُ وحدات التخزين لأول مرة أثناء تجربتي مع Kubernetes، وأصبحت منذ ذلك الحين جزءًا كبيرًا من حزمة أدواتي الموجهة للإنتاج/تعلم DevOps. إذا لم تسمع عن وحدات التخزين من قبل، فهي طريقة لتجميع عدد قليل من الحاويات المترابطة بشكل وثيق. في قلب كل وحدة تخزين، ستجد حاوية بنية تحتية، تخزن روابط المنافذ ومساحة أسماء الحاويات الأخرى الموجودة داخلها. إذا كنت تخطط لنشر خادم بريد، فستساعدك وحدة التخزين على تجميع قاعدة البيانات، والوكيل العكسي، وعميل البريد الإلكتروني، والحاويات الأخرى في وحدة واحدة، مما يُسهّل إدارتها بشكل كبير. بالإضافة إلى ذلك، تُسهّل مساحة اسم الشبكة المشتركة ربط الحاويات الأساسية داخل جراب. لحسن الحظ، يتميز Podman بدعم مدمج للجرابات، لذا لن تضطر إلى عناء إعداد K8s لمجرد تعديل جرابات الحاويات. بصفتي شخصًا يسعى إلى مهنة في DevOps، فإن عدم دعم Docker للجرابات يجعله أقل ملاءمة لتجاربي المعملية المنزلية. رفيق مثالي للتوزيعات الثابتة إنه مفيد بشكل خاص لمستخدمي Fedora التوزيعات الثابتة، بنواتها للقراءة فقط، أفضل لأحمال العمل التي تُعطي الأولوية للأمان والاستقرار. ومع ذلك، فإنك تخسر من ناحية الراحة، حيث يمكن أن تُمحى العديد من حزمك بسبب تحديث النظام. يمتد هذا أيضًا إلى Docker وتصميمه القائم على البرامج الخفيّة، وقد ينتهي بك الأمر إلى فقدان كل تقدمك في عملية إنشاء الحاويات بعد تحديث رئيسي لنظام التشغيل الأساسي. هذا هو أيضًا سبب اختيار رئيس تحريرنا التقني، آدم كونواي، لـ Podman على Docker عند تحويل منصة Steam Deck الخاصة به إلى منصة استضافة ذاتية. وبغض النظر عن SteamOS، تتضمن توزيعات Fedora نسخة مثبتة مسبقًا من Podman، لذا لن تضطر إلى خوض عملية شاقة لإعداد المنصة. مع ذلك، يتميز Docker بمزاياه الخاصة. إذا كنت على دراية بواجهة سطر أوامر Docker، فسيكون الانتقال إلى Podman سهلًا نسبيًا، نظرًا لتشابه أوامر المنصتين. مع ذلك، يتفوق Podman على Docker في بعض الجوانب. فعلى الرغم من أن Podman يمتلك ملحق Compose الخاص به إلى جانب أداة Quadlet المفيدة للغاية، إلا أنه لا يقدم بديلًا مناسبًا لـ Docker Compose. وبالمثل، يقتصر Docker Swarm على بيئة Docker، وسيتعين عليك البحث في K8s المعقدة للغاية إذا كنت ترغب في إعداد مجموعة Podman. ولكن إذا كنت مستعدًا لتحمل هذه العيوب، فلن تندم على الانتقال إلى Podman. عقدة في واجهة مستخدم ويب K8s ذات صلة هل يُنصح باستخدام Kubernetes في مختبرك المنزلي؟ إذا كنت تُحبّ العمل على الحاويات أو ترغب في اكتساب خبرة تعليمية قيّمة، فسيكون Kubernetes إضافة قيّمة لخادم التجارب الخاص بك.

مقالات ذات صلة

شاهد أيضاً

إغلاق

-

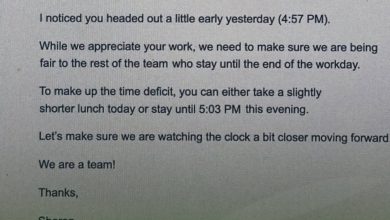

HR تعاتب موظف غادر عمله قبل 3 دقائق من انتهائه7 فبراير، 2026